Étiquettes

Un acteur jusqu’ici inconnu tente apparemment, par le biais d’une attaque de phishing, d’accéder de manière ciblée aux comptes Signal de journalistes et de militants. Nous expliquons comment fonctionne cette attaque et comment s’en protéger.

Markus Reuter

D’après les informations disponibles à ce jour, des personnes sont délibérément prises pour cible. – Publié dans le domaine public par usplash.com George Pagan III

Selon les informations de netzpolitik.org, ces derniers jours et semaines, de plus en plus de journalistes ont été victimes d’une attaque de phishing bien connue sur l’application de messagerie Signal. D’après les informations dont dispose netzpolitik.org, des dizaines de journalistes (d’investigation), dont certains très connus, travaillant pour des chaînes de télévision publiques ainsi que pour plusieurs grands et petits médias, dont Die Zeit, Correctiv et netzpolitik.org, ont été touchés. À cela s’ajoutent quelques représentants connus de la société civile, dont des avocats.

À ce jour, Netzpolitik.org n’a trouvé aucune victime de cette attaque qui n’appartienne pas à ces catégories. Cela suggère une attaque de phishing ciblée sur certains numéros de téléphone, mais ne constitue pas une preuve en soi.

« Nous avons constaté les premiers signes indiquant que des journalistes, des politiciens et des membres de la société civile en Allemagne et dans toute l’Europe ont été pris pour cible », confirme Donncha Ó Cearbhaill, directeur du laboratoire de sécurité d’Amnesty International, à netzpolitik.org.

« Cette campagne de phishing sur Signal semble très active », poursuit Ó Cearbhaill. On ne sait pas exactement à quelle fréquence les attaques aboutissent, mais la propagation de la campagne serait probablement alimentée par les listes de contacts sur Signal collectées auprès des victimes précédentes.

Comment se déroule l’attaque ?

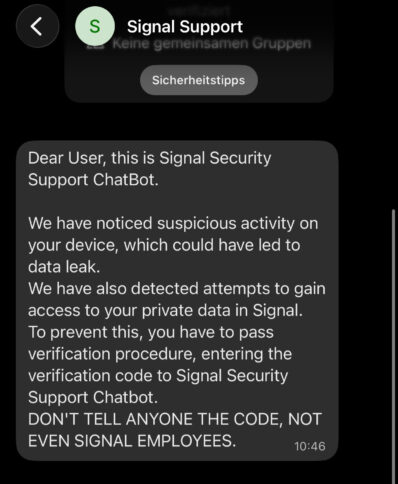

Lors de l’attaque, les pirates envoient un message via l’application de messagerie Signal, dans lequel ils se font passer pour le « Signal Support » et prétendent qu’il y a eu des activités suspectes sur le téléphone portable et une tentative d’accès à des données privées. Les personnes concernées doivent donc repasser par le processus de vérification de Signal et transmettre le code de vérification au prétendu « Signal Security Support ChatBot ». Les premières victimes de l’attaque connues de netzpolitik.org ont été contactées en novembre, et les premiers rapports sur les tentatives d’attaque ont été publiés en octobre par John Scott-Railton, chercheur au Citizen Lab.

La demande du faux compte d’assistance est rédigée en anglais :

Cher utilisateur, ici le Signal Security Support ChatBot. Nous avons remarqué une activité suspecte sur votre appareil, qui aurait pu entraîner une fuite de données. Nous avons également détecté des tentatives d’accès à vos données privées dans Signal. Pour éviter cela, vous devez passer la procédure de vérification en saisissant le code de vérification dans le Signal Security Support Chatbot. NE COMMUNIQUEZ CE CODE À PERSONNE, PAS MÊME AUX EMPLOYÉS DE SIGNAL.

Si cette demande de chat est acceptée, la victime reçoit un SMS avec un code de vérification sur son téléphone portable, comme l’a confirmé une personne concernée à netzpolitik.org. Il s’agit apparemment d’un véritable code de vérification de Signal. Cela indique que dès l’acceptation de la demande de chat, les attaquants tentent de réenregistrer un compte sous le numéro de téléphone portable.

Ce message apparaît chez les personnes concernées. – Capture d’écran

Si ce code est transmis au faux « Signal Support », les pirates peuvent créer un nouveau compte. Les comptes Signal sont en outre protégés par un code PIN Signal, qui constitue un deuxième facteur de sécurité en plus du SMS. Si les pirates ne connaissent pas ce code PIN, ils ne peuvent voir ni les contacts, ni les groupes, ni les contenus.

Cependant, si vous communiquez le code PIN Signal aux pirates, ceux-ci peuvent voir le profil et les contacts. Ils ne peuvent certes pas voir les discussions passées, mais ils peuvent exclure l’ancien utilisateur de son compte en modifiant le code PIN Signal, puis en activant le verrouillage de l’inscription. Les pirates pourraient ainsi prendre le contrôle du compte de manière permanente. Les autres utilisateurs des discussions ou des groupes remarqueraient tout au plus que le code de sécurité a changé.

Objectif possible : espionner les réseaux et les sources politiques

Il est alors possible de lire les groupes de discussion et d’identifier les contacts et les réseaux des personnes concernées. Dans le cas des journalistes, cela pourrait par exemple révéler des sources qui communiquent de manière cryptée avec eux. Dans le cas des militants, cela pourrait révéler des réseaux et des contacts politiques. Dans le cadre d’une prise de contrôle permanente du compte, le pirate peut également lire toutes les communications accumulées depuis la prise de contrôle.

Aucune des personnes concernées connues de netzpolitik.org n’est allée plus loin que d’accepter le chat et de recevoir le SMS de vérification.

Les informations disponibles ne permettent pas de déterminer qui est à l’origine de l’attaque. Cependant, un pirate disposant d’un accès de surveillance aux réseaux mobiles pourrait lire lui-même les codes de vérification envoyés par SMS et n’aurait pas besoin de les demander. Pour obtenir un accès complet au compte, il devrait également demander le code PIN du signal.

Comment se protéger ?

« Ces attaques n’exploitent aucune faille dans l’application Signal elle-même. Signal reste l’une des applications de messagerie cryptée les plus sûres et les plus répandues », déclare Donncha Ó Cearbhaill, responsable du laboratoire de sécurité chez Amnesty International.

Signal a déclaré à netzpolitik.org : « Signal ne vous contactera jamais sous quelque forme que ce soit via une conversation bidirectionnelle dans l’application. » De plus, les utilisateurs doivent activer le verrouillage de l’inscription. Pour ce faire, allez dans « Paramètres » -> « Compte », puis activez le curseur « Verrouillage de l’inscription ». Signal ajoute : « Ne communiquez jamais votre code PIN Signal ou votre verrouillage d’inscription à des tiers. »

Si vous recevez un message provenant d’un compte inconnu avec le contenu décrit ou un contenu similaire, vous devez « signaler » le message entrant, puis cliquer sur « signaler et bloquer ». Vous ne devez en aucun cas suivre les instructions, car Signal ne contacterait jamais les utilisateurs de cette manière.

Si un message indiquant que le numéro de sécurité d’un contact a changé apparaît dans les chats, cela signifie souvent simplement que ce contact a un nouveau téléphone portable. Néanmoins, dans de telles situations, il est toujours recommandé de demander au contact concerné, via un autre canal que le chat textuel Signal, pourquoi son numéro de sécurité a changé.

Pour vérifier, il est généralement préférable de passer un appel téléphonique ou, mieux encore, un appel vidéo. Il est également conseillé d’afficher tous les appareils connectés à Signal et de supprimer ceux qui ne sont plus nécessaires.

Si vous avez été victime de cette attaque, si vous avez perdu l’accès à votre compte Signal de cette manière ou si vous disposez d’informations et d’indices supplémentaires concernant cette attaque, n’hésitez pas à nous contacter en toute confiance pour que nous puissions mener des investigations et des recherches plus approfondies.

Markus Reuter mène des recherches et écrit sur la politique numérique, la désinformation, la censure et la modération, ainsi que sur les technologies de surveillance. Il s’intéresse également à la police, aux droits fondamentaux et civils, ainsi qu’aux manifestations et aux mouvements sociaux. Il a reçu le prix de l’Association des journalistes bavarois en 2018 pour une série d’enquêtes sur la police sur Twitter, et le prix du journalisme informatique en 2020 pour une enquête sur TikTok. Il est rédacteur chez netzpolitik.org depuis mars 2016.